Hacker es un término incorrecto. En sus orígenes, vinculado a cierto club de amantes de los trenes en miniatura como expresión de la tecnología lúdica, y luego relojes digitales en los 50, vendría a definir algo más parecido a nuestros actuales geeks que a piratas informáticos. La diferencia estribaba en su conocimiento profundo de la tecnología en diseño y praxis. No eran tan de presumir siendo early adopters o configurar a su gusto con opciones (como los geeks de ahora) sino que eran realmente diseñadores, montadores y optimizadores de los primeros sistemas informáticos. Llegaba algo nuevo, se lo miraban, llegaban a comprenderlo aunque tuvieran que colarse por la noche en la universidad para hacerlo (dato real), y generaban mejoras o lo que llamaríamos programaso aplicaciones. Están también tras el nacimiento de los primeros videojuegos.

Con este silbato, regalo de los cereales, este caballero hizo perder miles de dólares a la operadora telefónica trampeando su sistema. Más datos en la documentación adjunta.

Teniendo en cuenta que ellos no eran los productores de esa incipiente tecnología, menos aún sus propietarios legales y que no existía prácticamente entramado empresarial ni productos para usuarios domésticos, todo aquello era un juego que a nadie hacia daño, donde se ganaba prestigio realizando proezas y parte de ellas era mejorar un hito anterior, por lo que esconder o restringir algo conseguido (o la información necesario para ello) no tenía sentido ni tampoco había negocio para ello como para pensar en patentes. Era un asunto de clubes universitarios, así que nacieron también con ellos las licencias libres. Pero la palabra hacker quedó marcada por negatividad. Ellos no iban dando hachazos por ahí (aunque quizás si desmontaran real o figurativamente un sistema, pero solo para entenderlo y volverlo a montar), solo es algo que ha quedado pegado por convención y origen a su joven historia. Tampoco asaltan a nadie para sacar provecho económico de propiedades de terceros. Por lo que tampoco son piratas informáticos ni saboteadores. Es innegable que existen infiltraciones en sistemas protegidos, pero eso viene a ser una especie de juego, de proeza y reto a uno mismo, una manera de aprender, no de espiar ni robar. Por supuesto, esto pone nerviosa a mucha gente.

El género ciberpunk tiene mucho de esto, no en vano glorifica la tecnología y se basa en el poder de la información. Pero una trama normal es contar con unos archivos valiosos como propiedad industrial cuya copia la empresa quiere eliminar, seguramente junto a los que la vieron, o ser contratados por terceros para obtener de forma ilegal cierta información y la operación se complica. Es normal, tenemos que ser conscientes del deber respecto a hacer historias divertidas de contarse o de vivirse a través del juego. Desarrollar el editor de imágenes nativo de Linux, el Gimp, puede ser divertido, desafiante y muy necesario tal como se va quedando atrás, pero va a costar hacer una historia emocionante con eso. Asumidlo.

Pero el hackeo, hackering o, mejor dicho, la infiltración en sistemas informáticos, es la gran asignatura pendiente que suelen tener los juegos de rol de corte ciberpunk en particular y futuristas en general. Esto se extiende incluso a la literatura del medio. Se hace complicado hacer esto ameno, cuesta reglarlo de forma funcional para representarlo no siendo fastidoso.

En Cine venía a causar muchas risas como se lleva el asunto. Hackers, que no era mal libro juvenil de los 90, solo será recordada su peli por sus devaneos simbólicos (aparte de por una Angelina Jolie menos operada pero digna de verse). Estoy pensando en lo del notas flotando y los haces de colores. Venía a ser como la representación onanístico-fumeta de los bolos de El Gran Lebowski. Nosotros no hacemos películas, tampoco historias lineales. Puedes con talento, pedagogía y oficio escritor, contar lo justo y de forma adecuada para el suspense en una infiltración, pero tampoco hacemos relatos. Nuestro deber es desplegar un sistema de reglas justo entre jugadores y PNJ, equilibrado en escala y coherente en sí mismo. Pero además, sencillo, representativo de la realidad hasta cierto punto y divertido (emocionante) de jugarse. Fijaos en esta enumeración que acabo de hacer, se deja entrever mi lista de prioridades y su orden. Alguien vendrá a querer insultarme diciéndome indie en los comentarios (y no sería malo, eso es que se me lee).

Teclear con expresión de velocidad, y usar cabinas telefónicas para cosas de hackers, que tiempos

Durante estos artículos (y los que nos quedan) me habéis visto criticar muchas veces ciertos aspectos del Cyberpunk 2020. Lejos de mi intención decir que soy más listo que su equipo o que no es uno de los juegos de rol más grandes de todos los tiempos, algo tendrá si llevo semanas escribiendo sobre él y tiene ya sus más que 25 años. Su respuesta ante el problema del hackering era elegante, compleja en opciones, amplia de recursos y sencilla de ejecutarse, integrada como subsistema (como dicen los yanquies) en el resto del sistema de reglas. Solo que era tediosa y descompensada para el equipo de PJ.

La concepción en el viejo Cyb venía a ser también gráfica, al menos esquemática. Se toma al que hacía la infiltración en esta como un personaje activo con sus habilidades específicas, y el lugar que asaltaba como una especie de fortaleza con sistemas de seguridad y programas de vigilancia que vendría a ser como centinelas, drones asesinos. En Cyb había una conexión neural que permitía una interacción de la propia mente con la máquina para aumentar la velocidad de introducción de datos, así que desde la otra dirección también podían tomarse medidas para sabotear el cerebro y dañar al asaltante.

Entrar entonces en un sector de datos de una corporación venía a representarse como atacar a un fuerte dibujado esquemáticamente en casillas. Había una manera de representar los cortafuegos informáticos y la resistencia en desbloquear un acceso en niveles de hielo. Había que elegir unas determinadas opciones, contabas con programas para facilitarte ese trabajo, con límite de programas funcionando a la vez o calidad (potencia de estos), con un tiempo y unas dificultades (literales, en los dados) a superar. Era ingenioso, pero descompensado por cuanto el resto del grupo de PJ no podía participar en nada de eso, sus jugadores quedaban mirando.

Una infiltración de este tipo, para más inri, funciona en escala de tiempo distinta, aquí los turnos importan y esto es lo más parecido que tenemos a un combate. A su manera lo es, por lo que aunque declararan acciones como recorrer el perímetro para asegurarlo, preparar un arma encasquillada o hacer una búsqueda de datos solo les quedaba esperar y mirar.

Las soluciones más socorridas, que he hablado con muchos directores de juego del viejo Cyb venían a ser dos con distintas variantes. Una de ellas era intentar corresponder el, digamos tiempo bala o ralentizado de la infiltración con una actividad similar para los jugadores. Esto viene a ser que estén defendiendo la posición de un asalto real. Por ejemplo, repeler a tiros a agentes de Arasaka mientras está su amigo en una terminal enchufado haciendo su magia. El problema es que todos podían prever que vendrían problemas cuando tocara conectarse al netrunner del equipo para hacer algo más complicado que pedirse unas pizzas.

La otra venía a ser peor: mutilación. O bien no tenias netruners en el grupo de PJ porque no habría infiltraciones que hacerse, o todos deberían serlo a pesar del riesgo que supondría para ellos, suficiente como para tener incluso que modificar las aventuras. En Cyb, con las habilidades de profesión (clase) no había muchas posibilidades de ser competente en más de un tipo de personaje. Otra opción era no hacer las operaciones de infiltración así, simplificar con una o varias tiradas. Estoy hacía perder al juego todo este subsistema y mucha chicha, pero había que jugarse.

Me interesa que prestéis atención a la opción de o todos o ninguno. Si vais a tratar el hacer un juego de rol ciberpunk, es una cuestión a plantearsede primeras ¿Todos los PJ podrían ser o necesitar habilidades como para ser hackers?

Esto es importante como para no caer en la trampa de las ''clases'' de personaje de facto. En el Cyb son profesiones y no requiere mucho perfil de CV ser un rockero o un nómada, pero eran clases estáticas como tales que te mantenían atrapado en ellas. Si el buscar información o manejarla a nivel superior del llamado nivel usuario, deberías plantearte que los requisitos para ser hacker no dejaran a un PJ desnudo frente al pegar unos cuantos tiros o saber moverse en las calles. Son decisiones importantes de diseño a tener en cuenta desde el primer momento, más que la presencia de los ciberimplantes que tratamos o empezamos a tratar hace poco.

En las opciones que puedo plantearme yo o presentaros con detalle, no va a estar nunca algo tan salomónico y fantasioso como hacía Shadowrun con esto. Este juego oportunista (véase mis apuntes al final) fue muy sabio con ello, al fin y al cabo era al ciberpunk lo que fue el videojuego Doom con su Cyberdemon (del infierno, con cuernos y lanzamisiles) al terror gótico. Hablamos de un juego de entorno ciberpunk con dragones, enanos, elfos y orcos. ¿Ponerse tiquismiquis? Imposible con ese planteamiento sobre el género. Si había que meterse en la matriz (Matrix en el original), todos los personajes podían acompañar a los PJ en un entorno simulado por ordenador donde sus habilidades de combate del mundo real importaban y parecía realidad virtual. Sí, soy consciente de como puede haber influenciado esto a los hermanos Wachowski para el film del mismo nombre. Es una manera de solucionarlo, pero no creo que la manera más sostenible en cuanto ciberpunk como tal. Aunque era divertido usar armamento antiaéreo contra los dragones, eso sí.

Un combate en la matriz de Shadowrun, tomado del juego oficial de SNES, años 90

A pesar de ser bloggero y rolero, no soy tan egomaníaco como para pensar que puedo abordar unos dilemas como los de la infiltración informática y encontrarles solución en un ratico que le dedique en un post. Esto es una aproximación, el indicarte un lugar en el mapa o planificación de tu agenda de trabajo para crear un producto ciberpunk hablándote de los que lo intentaron y tuvieron mejor o pero fortuna, pero son recordados como aquellos que fracasaron. Toma este área como el lugar en los antiguos mapas donde se decía aquí hay dragones, terra incognita. No tenemos una situación clara y no puedo darte links con la información necesaria. No conozco todos los juegos de rol ciberpunk o parecidos a lo ciberpunk que existen, pero te puedo adelantar que lo que he conocido pasa por la opción de Cyberpunk 2020 simplificando hasta resolverse en una tiurada tonta o en algo estilo Shadowrun. Pero pensando en estos dilemas, dirigiendo e incluso haciendo algún proyectito, se aclara algo, aunque sea que no sabes la respuesta. Vamso a recapitular.

Infiltración informática en tu proyecto de juego de rol.

¿Es importante?

Sí - Genera reglas específicas siguiendo tu filosofía de diseño

No - Pues que se solucione con una tirada o varias, extendidas o no, de habilidad

¿Tiene la infiltración su propio subsistema?

Siendo así, concreta si todos tienen acceso a esas reglas (capacidades) o no

Sí - consigue que haya PJ con especialidades y perfiles distintos a pesar de ser todos más o menos hackers

No - Conigue que sea ágil dicho subsistema no retrasando el juego de todos los demás.

Hay un punto aún más importante que estos, y es el que si debes hablar sobre algo e incluso reglarlo en sistemas de rol, más te vale conocerlo aunque sea superficialmente. Esto es importante, quizás te valga lo de la gente con tinte de peluquería y camisetas cool flotando por el aire de la peli esa, pero cuando se lo enseñes a alguien que sepa al menos que es una LAN para jugar al Quake se va a reír mucho, muy mucho de tu juego.

Además, siempre he defendido que el secreto de crear algo interesante, aparte del oficio, reside en tomar info de distintos formatos e incluso la realidad. Si no quieres escribir un juego simplón de vikingos, no te quedes en documentarte con el RuneQuest y tampoco con las pelis, busca en bibliotecas. En este caso no es diferente.

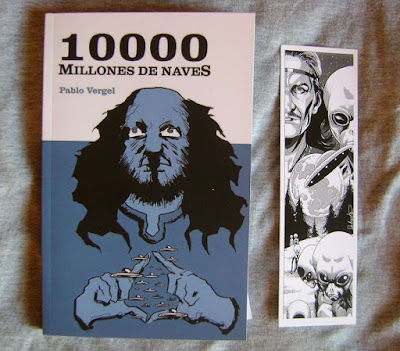

Los siguientes dos libros que voy a recomendar no te van a contar como van los entresijos de eso y menos aún son manuales para estas habilidades tan mal representadas siempre en rol. Son libros sobre historia, contexto y actitud para un hacker, si se puede exponer de forma reduccioinista así.

The Hacker Crackdown del novelista Bruce Sterling viene a ser el trabajo histórico o antropológico clave de esta subcultura. Con él sabrás quien es MaBell, que vendría a ser entendida como la primera corporación malvada en pugna. Diferenciarás phreakers, crackers y hackers (tú necesitas algo que sea mezcla de los tres, quizás) y de regalo sabrás de la historia de los juegos de rol ciberpunk desafiando la seguridad nacional, según el FBI o como se concibió y por qué algo tan loco como Shadowrun JdR.

El segundo, En el principio fue una línea de comandos, es también de otro novelista representativo del género, Neal Stephenson. Este no habla de lo que se denomina hackers tanto como de la historia y actitud de aquellos que quieren conocer los sistemas desde dentro. Que no desean moverse en un entorno domado falso de colorines e iconos porque quieren conocer la maquina de verdad y cómo funciona, en todas sus prestaciones. Quizás el imprescindible sea el primero para saber de que hablamos respeto a hackers y su mundo, pero el segundo nos permitirá comprender sus anhelos. Si debes escribir sobre un tipo de persona, debes hacerlo pensando como ella metido en su rol. Esto te facilitará en gran medida el camino.

Por supuesto, puedes pasar de darte el esfuerzo de leer, ver por ejemplo como se soluciona con dos tiradas y entender la infiltración y sus expertos como algo instrumental que necesita tu ambiente y sus historias, pero no queriendo profundizar en ello. Seguramente eso no te privará de hacer algo legible o usable. Solo que será algo más, clónico y sin alma. Una ambientación al uso, corta y lerda para un juego marca blanca. Si quieres hacer algo excelente no solo tendrías que hacer algunas cosas de manera destacable sino también de forma excelente, y una de ellas es documentarte extensamente y más de lo imprescindible antes de trazar con cuidado, seguridad y coherencia la hoja de ruta de tu ambientación, decidir el que pretendes que sea tu juego y que elementos primar. Sea como sea que quieres hacer el trabajo de crear algo, aquí tienes mis consejos y lo que puedo tener claro de un proceso así. Espero que te sirva mientras retomamos de nuevo (o no) la cuestión.

Shadowrun. No es el juego ciberpunk que busco, si es tu estilo, ya lo tienes hecho.

Debo indicar, por si me topo con desinformados que vayan a decir que vulnero derechos o pirateo, que sendos libros ofrecidos fueron publicados originalmente bajo formas de licencia libres. Es decir, se entendió que eran patrimonio cultural que debía circular de la mejor forma posible. Así que son gratis y descargables legalmente. Sendas traducciones, que supongo que serán las mismas sin cambios que las que manejé hace unos quince años, son también de libre distribución. Son dos clásicos instantáneos. Quizá sobre para muchos esta aclaración, pero creedme, ser tan explicativo es cubrirme las espaldas que las bolas en las red se lanzan cayendo cuesta abajo y todas recuerdan su trayecto o cuán gorda era, pero no cuando se disolvió en un intante con un dato cierto y comprobable que demostraba que era mentira inocente (o maliciosa).

Si os interesa esto de vedad, echadle un vistazo atento a los libros. Yo también me pongo tareas para la próxima. Estuve en el círculo de consultores de la primera versión de Cacería de Bichos (CdB) y recuerdo todo el trabajo que dio entonces las reglas de este tipo. No sé como anda esta versión última, así que le echaré un vistazo porque supongo que no ha cambiado mucho habiendo trabajado de cerca en ellas una persona de mi absoluta confianza en estos temas. Puede que nos aclare algunas cosas sobre este dilema a todos. Ya os contaré, os dejo con lectura hasta la próxima.

Este post forma parte de una serie de artículos sobre rol ciberpunk. Puedes leer todos los demás aquí, con la etiqueta Afterpunk